De bestuurder weet van niets, maar is wel verantwoordelijk

Industriële automatisering is doorgedrongen tot de bestuurskamer, maar de bestuurder is zich nog niet bewust van de problemen die meeliften met de ICT. Door een fout of lek in een aansturingssysteem in een zwembad of bijvoorbeeld een verkeersinstallatie kan zomaar een gevaarlijke situatie ontstaan waarvoor diezelfde bestuurder verantwoordelijk wordt gehouden.

Als een hacker bij toeval een zwakheid in een systeem van het zwembad in de gemeente Stichtse Vecht ontdekt, is niet meteen duidelijk welke mogelijk gevolgen het softwarelek heeft. De hacker blijkt de temperatuur, de waterpompen en mogelijk ook de chloortoevoer te kunnen regelen. Genoeg knoppen waar hij aan kan draaien om de bezoekers uit het bad te jagen of zelfs in gevaar te brengen. De gemeente is als eigenaar verantwoordelijk, maar is zich van die verantwoordelijkheid niet bewust en reageert verbaasd als ze hierop door media wordt aangesproken.

Technologie is onopvallend een essentieel onderdeel van het zwembad geworden. Het aansturen van processen als verwarming en het toevoegen van chemicaliën gebeurt steeds vaker geautomatiseerd. De fabrikant wil op afstand ondersteuning kunnen bieden, waardoor eventuele problemen zonder een monteur ter plaatse te verhelpen zijn. En ook voor het personeel van het zwembad is het handig. De beheerder kan vanuit de luie stoel via internet zien hoe alles draait. Maar met een in wezen simpele technologie als klimaatregeling komt dan opeens ook een stuk beheerssoftware mee, en daarmee ook mogelijke ICT-problemen. Een dergelijk aansturingssysteem, met gebruiksvriendelijke schermen en een eenvoudige aansturing, wordt SCADA (Supervisory Control And Data Acquisition) genoemd. Veelal levert de leverancier het SCADA-systeem als onderdeel van de totaaloplossing. ICT-beveiliging is echter geen corebusiness voor bijvoorbeeld een leverancier van een klimaatoplossing.

Het valt overigens enigszins te begrijpen dat de systemen tekortschieten in beveiliging. Veel industriële processen worden al langer op afstand, softwarematig aangestuurd, maar tot voor kort werd daar vaak nog voor ingebeld via een modem. Tegenwoordig echter wordt voor het aansturen van SCADA-systemen steeds vaker de telefoonaansluiting ingewisseld voor een verbinding via internet. En dat is een andere wereld, waarin het voor hackers loont om geautomatiseerd hele reeksen internetadressen te scannen, op zoek naar hackbare systemen. Dan blijkt de beveiliging tekort te schieten omdat de technici van de leverancier geen ICT’ers zijn maar specialisten in verwarmingstechniek of pompinstallaties. Dat het de leveranciers ontbreekt aan het bewustzijn dat internet een heel ander speelveld is en dat aansturing via internet stringentere beveiligingseisen met zich meebrengt, mag blijken uit de basale fouten die gemaakt worden. Regelmatig komen we systemen tegen waarop kan worden ingelogd met het standaardwachtwoord ‘admin’ en met de gebruiker ‘admin’. Of nog gekker: installaties waar gewoon vergeten is een wachtwoord in te schakelen.

Warmetruiendag

Soms leiden dit soort fouten tot ronduit geestige situaties. Zoals op een universiteit die printers gebruikt die zelf tijdig toners bestellen. Nadat een hacker had ingelogd, stond naast iedere printer opeens een kleine voorraad van drie toners.

Een kledingbedrijf in de Randstad beheert een eigen parkeerterrein en kan op afstand de slagboom bedienen die toegang geeft tot het terrein. Een hacker, die gratis wil parkeren, opent de slagboom vanuit zijn auto met een iPhone. De bewaker valt niets vreemds op omdat de parkeerplaats ook met een toegangspas geopend kan worden.

Een hacker in Duitsland vindt dat zijn medeburgers meer aan lichaamsbeweging moeten doen en zet bij een bedrijf alle liften in storing zodat iedereen gedwongen wordt de trap te nemen. Om ‘warmetruiendag’ kracht bij te zetten schakelt een grapjas bij een Nederlandse onderneming de verwarming rond middernacht uit. De volgende ochtend duurt het uren voor het pand weer een beetje behaaglijk is. Geestige voorbeelden die echter een groter probleem laten zien: onbevoegden kunnen ver gaan in het verstoren van de dagelijkse operatie zonder dat daar veel technische kennis voor nodig is.

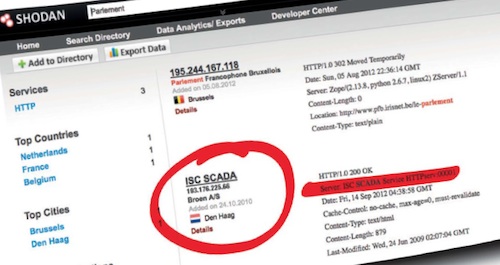

Fouten in de configuraties, het gebruik van standaardwachtwoorden of gaten in de software maken het voor aanvallers mogelijk om geautomatiseerd op zoek te gaan naar zwakke systemen. Op internet zijn er zelfs zoekmachines waarmee je wereldwijd dergelijke lekken kunt opsporen en toegankelijk kunt maken, zoals Shodan, dat eenvoudig fouten in industriële systemen blootlegt. Dat kan variëren van routers, Voice-over-IP-telefoontoestellen en installaties voor videoconferencing of webcams tot windmolens, koelkasten, klimaatbeheerssystemen, slagbomen, liften in gebouwen en het bekende voorbeeld van de gemalen en rioleringspompen in Veere. Wie een beetje zoekt, kan leuke voorbeelden vinden. Een ‘hacker’ meldde tientallen voorbeelden die hij via Shodan had gevonden bij het National Cyber Security Center.

Het beheer van geautomatiseerde systemen gebeurt vaak via uniforme standaarden of merkspecifieke standaarden. Kwaadwillenden kunnen daardoor het beheer overnemen, maar bijvoorbeeld ook een continue monitoring uitvoeren met systemen waarop is ingebroken. Hedendaagse bewakingscamera’s, bijvoorbeeld, leveren haarscherpe beelden van uitstekende kwaliteit. Er zijn gevallen bekend waarbij internetcriminelen via bewakingscamera’s persoonsgegevens en nummers van creditcards op een hotelbalie konden aflezen. En omdat internet niet aan landsgrenzen gebonden is, is het prima mogelijk om vanuit de luie stoel in Nederland een systeem in Brazilië te benaderen, of omgekeerd.

Celdeuren

Maar een beetje programmeur gaat verder dan te vertrouwen op een zoekmachine en zoekt zelf naar lekken om ze in een later stadium te misbruiken. Vorig jaar ontstond er onrust in een Amerikaanse gevangenis toen op een avond alle celdeuren van de afdeling ter dood veroordeelden opengingen. Uit onderzoek bleek dat de bewakingscomputer ook gebruikt werd door de bewakers om tijdens stille uren op het web te surfen. Daarmee was ook een virus binnengehaald waarmee een hacker toegang kon krijgen tot het systeem. In deze gevangenis begrijpen de bestuurders inmiddels dat cruciale systemen voor het beheren van deuren niet op een netwerk thuishoren dat met internet verbonden is.

Met kennis van een SCADA-systeem kunnen heel gericht aanvallen worden uitgevoerd. Dat dit geen theorie is, bleek wel toen in 2010 een kwaadaardig virus werd ontdekt met de naam Stuxnet. De worm bleek uit zeer geavanceerde programmatuur te bestaan, die zich richt op aansturingssoftware van Siemens. Na ontdekking werd duidelijk dat er zo’n 30.000 Iraanse computers waren geïnfecteerd. Uit onderzoek werd bovendien duidelijk dat de malware was gericht op zeer specifieke systemen, zoals ultracentrifuges voor het opwerken van uranium. Toen Iran erkende dat er centrifuges waren getroffen, werd duidelijk dat er sprake was van een doelgerichte aanval. Later zou de New York Times, op basis van bronnen bij het Amerikaanse leger, onthullen dat de VS en Israël het virus speciaal hadden ontwikkeld voor een aanval op de Iraanse atoominstallatie. Het bedrijf Siemens wordt ervan verdacht de kennis over de werking van de systemen te hebben geleverd, maar dat is nooit bevestigd.

Ontregelen

Stuxnet is niet het enige virus dat op sabotage van nationale belangen mikt. En vooral Iran lijkt een populair doelwit. Kenmerkend is iedere keer de complexiteit en geraffineerdheid van de systemen. Een aanval op SCADA-systemen is daarbij een logische keuze, want daar valt de dagelijkse operatie van organisaties of zelfs het functioneren van een samenleving behoorlijk mee te ontregelen. De impact van een aanval is groot zonder dat er ooit grondtroepen hoeven te worden ingezet. De kwetsbare plekken zijn heel zichtbaar. Sinds de uitzending van EenVandaag over de pompen en gemalen bij Veere is duidelijk dat het gebruik van industriële ICT kwetsbaarheden met zich meebrengt waarvan we ons eerder nauwelijks bewust waren. Kwetsbaarheden die ook gelden voor bijvoorbeeld waterzuiveringsinstallaties, verkeerssystemen, aansturing van logistieke processen of het platleggen van kantoorautomatiseringssystemen. Sinds de uitbraak van het Dorifel-virus bij bedrijven en overheden is ook duidelijk hoe relatief eenvoudig onbevoegden software bij bijvoorbeeld gemeenten kunnen installeren.

Bestuurders hebben de lastige taak de risico’s te onderkennen van systemen waarvan zij soms niet eens weten dat die in de organisatie zijn geïntroduceerd. Op het moment dat het verkeerd gaat, worden zij echter wel aangesproken op hun verantwoordelijkheden, of het nu gaat over de klimaatcontrole in een zwembad of over de afwateringspompen die er voor moeten zorgen dat de bewoners van hun gemeente droge voeten houden.

Om te beginnen moet er een kloppende inventarisatie zijn van wat er aan software gebruikt wordt en hoe die functioneert in de totale omgeving. Een functioneel beveiligingsplan is een absolute voorwaarde. Zoals de Onderzoeksraad voor Veiligheid al concludeerde in haar Diginotar-rapport, is het noodzakelijk dat er in de bestuurskamer evenveel kennis van ICT en ICT-beveiliging is als van financiën.

Zes stappen om de ergste ellende te voorkomen

Toen vorig jaar de beveiligingsproblemen met websites bij overheden aan de oppervlakte kwamen, bleek dat veel problemen redelijk eenvoudig te voorkomen zijn. Het zijn vaak eenvoudige stappen die ervoor zorgen dat een hacker of aanvaller veel minder kans heeft om misbruik te maken. Een gerichte aanval wordt niet voorkomen, maar de lat wordt wel hoger gelegd. Een paar tips voor bestuurders:

- Zorg ervoor dat u weet welke SCADA-systemen er binnen uw organisatie zijn. Niets is vervelender dan problemen die opdoemen bij systemen waarvan u het bestaan niet eens wist.

- Zorg ervoor dat de configuratie zo is ingeregeld dat met goede wachtwoorden wordt gewerkt die regelmatig worden veranderd. Laat ook andere instellingen controleren op beveiliging.

- Koppel alleen die systemen aan internet waarbij dat echt noodzakelijk is. Als een systeem niet op afstand te benaderen is of alleen op het moment dat een verbinding echt noodzakelijk is, wordt het uitvoeren van een succesvolle aanval veel moeilijker.

- Bij systemen die wel aan internet gekoppeld moeten zijn, is het verstandig voor een aanvullende beveiliging te zorgen, bijvoorbeeld een versleutelde VPN-verbinding.

- Beveilig systemen maximaal en laat de beveiliging ook testen. Wees niet bang om leveranciers op tekortkomingen te wijzen en eis verbeteringen als dat nodig is. Werk daarbij samen met de leverancier.

- Zorg voor continue bewaking van gevoelige systemen. Dat is helaas nog niet standaard. Veel aanvallen zijn echter heel goed te ontdekken als systemen continu gemonitord worden.