Internetdomeinnamen van de overheid nog steeds onvoldoende beveiligd

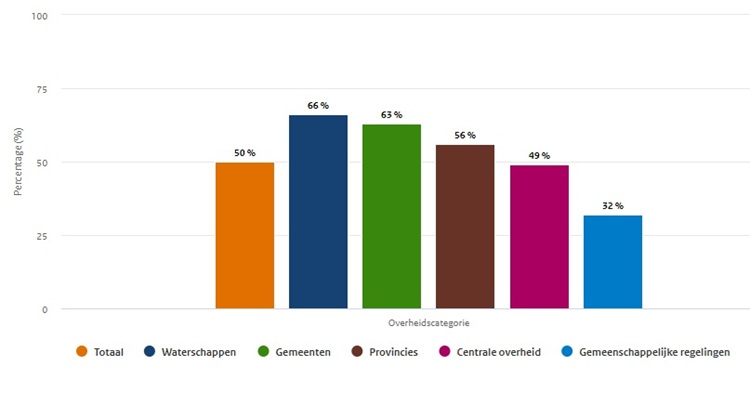

De helft van de internetdomeinnamen van de overheid voldoet nog niet aan afgesproken veiligheidsstandaarden. Dit brengt risico’s op phishing, afluisteren en andere aanvallen met zich. Dit constateert Forum Standaardisatie in haar meting internetveiligheidstandaarden medio 2024, waarbij ruim 12.000 domeinen werden gecontroleerd. De organisatie roept op tot snelle actie, waaronder het beperken van het aantal domeinnamen.

De beveiliging van internetdomeinnamen van de overheid laat nog steeds te wensen over. Hoewel er afspraken gemaakt zijn om moderne internetstandaarden versneld te adopteren, blijkt uit de laatste meting van Forum Standaardisatie dat veel overheidsorganisaties nog steeds kwetsbaar zijn. Dat geldt zelfs voor de wettelijk verplichte standaarden.

Websitebeveiligingsstandaarden

Het gaat dan om zaken als DNSSEC, HSTS, HTTPS redirect en een door het Nationaal Cyber Security Centrum (NCSC) geadviseerde TLS-configuratie. Waterschappen en gemeenten lopen gemiddeld gezien ver voor op provincies, centrale overheid en gemeenschappelijke regelingen. ‘Door toepassing van websitebeveiligingsstandaarden wordt de verbinding met overheidswebsites beter beveiligd, zodat criminelen niet zomaar uitgewisselde gegevens kunnen onderscheppen of manipuleren’, aldus het Forum Standaardisatie.

De ministeries van Infrastructuur en Waterstaat, van Justitie en Veiligheid, van Asiel en Migratie, en van Volksgezondheid, Welzijn en Sport hebben wel flinke vooruitgang geboekt sinds de vorige meting. Dit laat zien dat verbetering haalbaar is wanneer er prioriteit aan wordt gegeven.

E-mail standaarden

Als het gaat om standaarden voor veilig en modern e-mailverkeer wordt dit door 49 procent van de onderzochte overheden nageleefd. Het gaat dan om standaarden als DKIM, DMARC en SPF. Op dit onderdeel loopt de centrale overheid ver voor op andere overheidsdiensten. ‘Dat komt met name door een hoge mate van gebruik van gemeenschappelijke dienstverleners die de standaarden correct toepassen’, laat het Forum Standaardisatie weten. Decentrale overheden lopen achter door het gebruik van clouddiensten die niet alle standaarden ondersteunen en mogelijk door een gebrek aan bewustzijn.

Overheidsorganisaties moeten in actie komen

- Najagen en plannen: Maak een planning met een einddatum, voor het inlopen van de achterstand. Daar hebben verschillende overheidsorganisaties flinke vorderingen mee behaald.

- Implementeer RPKI vóór eind 2024: Resource Public Key Infrastructure (RPKI) voorkomt zogenaamde route hijacks, waarbij internetverkeer wordt omgeleid naar niet-geautoriseerde netwerken. Overheidsbreed is afgesproken dat deze standaard vóór eind 2024 wordt geïmplementeerd. Vraag leveranciers die achterblijven naar de status van RPKI op hun roadmap en stuur aan op tijdige implementatie.

- Activeer DANE en IPv6 bij gebruik van Microsoft Exchange Online (Office 365): DANE zorgt voor een beveiligde verbinding bij het verzenden van e-mails. Als uw overheidsorganisatie gebruikmaakt van Exchange Online, activeer dan DANE voor inkomende e‑mail met behulp van de instructies van Microsoft. Activeer ook de verplichte standaard IPv6 op Exchange Online.

- Regisseer het beheer van internetdomeinen: Zet in op een groeistop van het domeinnaamportfolio en streef idealiter naar inkrimping. Het beperken van domeinnamen vermindert de beheerlast.

- Handhaving en toezicht: De wettelijke verplichting van enkele informatieveiligheidstandaarden heeft nog geen zichtbaar effect. Regel toezicht en handhaving van de verplichting.

Lees HIER het volledige rapport

Lees ook: